در دنیای امروز که استفاده از خدمات ابری بخش جداییناپذیر کسبوکارها شده، امنیت فضای ابری اهمیت روزافزونی یافته است. به همین دلیل، “شکار تهدیدات ابری” (Cloud Threat Hunting) به عنوان یکی از جدیدترین و مؤثرترین راهکارهای امنیتی معرفی شده است. این مفهوم به معنای جستجوی فعال و پیشگیرانه برای یافتن تهدیدات پنهان در محیطهای ابری است؛ تهدیداتی که ممکن است توسط ابزارهای شناسایی خودکار شناسایی نشوند.

چرا شکار تهدیدات ابری اهمیت دارد؟

🔐 محیطهای ابری بسیار پویا، توزیعشده و بدون مرز هستند. این موضوع باعث شده مدلهای امنیتی سنتی دیگر پاسخگو نباشند. بنابراین برای جلوگیری از:

- دسترسی غیرمجاز به منابع ابری

- بهرهبرداری از خطاهای پیکربندی

- سوءاستفاده از APIها و کانتینرها

به یک استراتژی فعالانه مثل شکار تهدیدات ابری نیاز داریم.

📊 طبق گزارش سال ۲۰۲۵ CrowdStrike، حملات به محیطهای ابری در سال ۲۰۲۴ بیش از ۲۶٪ رشد داشته است. این آمار نشان میدهد که کسبوکارهایی که از خرید هاست و خدمات ابری استفاده میکنند، باید بهطور جدی به فکر ایمنسازی منابع خود باشند.

مزایای شکار تهدیدات ابری برای کسبوکارها

✅ دید وسیعتر نسبت به تهدیدات پنهان ✅ شناسایی زودهنگام حملات پیچیده مانند zero-day ✅ ارتقای مستمر وضعیت امنیتی سازمانی ✅ پیشگیری از خسارتهای مالی، نشت اطلاعات و افت اعتماد کاربران ✅ افزایش تطابق با استانداردهای امنیتی و قوانین حاکمیتی

چه تهدیداتی را میتوان با شکار ابری شناسایی کرد؟

🎯 تهدیدات رایجی که شکارچیان تهدید به دنبال آن هستند:

- رفتارهای مشکوک کاربران داخلی (insider threats)

- Bucketهای S3 باز یا منابع cloud misconfigured

- تلاشهای مشکوک برای افزایش سطح دسترسی (Privilege Escalation)

- حرکات جانبی در بین زیرساختهای چندکلودی

- الگوهای غیرعادی مانند دسترسی از کشورهای ناشناس یا انتقالهای داده غیرمنتظره

مراحل اصلی شکار تهدیدات ابری

- طرحریزی فرضیهها: تحلیلگران امنیتی فرض میگیرند که در نقاط خاصی تهدیدی وجود دارد و تحقیق را از آنجا شروع میکنند.

- جمعآوری دادهها: شامل لاگها، ترافیک شبکه، فعالیت کاربران و تنظیمات سیستمها.

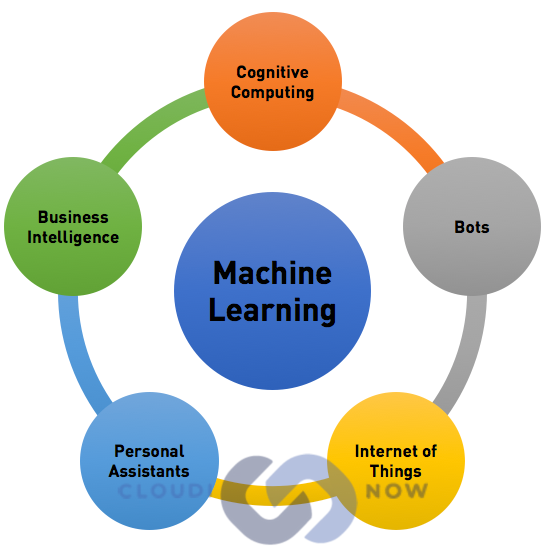

- تحلیل دادهها: بررسی الگوهای مشکوک، تطبیق با دادههای تهدیدات شناختهشده، و استفاده از الگوریتمهای یادگیری ماشین.

- شناسایی تهدید: پیدا کردن ردپای نفوذ یا تهدید.

- واکنش سریع: ایزوله کردن سیستم آلوده، رفع پیکربندی اشتباه، و بهروزرسانی سیاستهای امنیتی.

- تحلیل پس از حادثه: تهیه گزارش، مستندسازی درسآموختهها، و بهروزرسانی ابزارها و روشها.

ابزارهای کلیدی در شکار تهدیدات ابری

- CNAPP (Cloud-Native Application Protection Platforms)

- SIEMهای ابری مثل Azure Sentinel یا Chronicle

- تهدیدات اطلاعاتی (Threat Intelligence Feeds)

مهارتهای لازم برای شکارچی تهدید ابری

🧠 تسلط بر معماری AWS، Azure و GCP 🧠 آشنایی با SIEM و سیستمهای تشخیص نفوذ 🧠 درک عمیق از ساختار microservices و containerها 🧠 تحلیل رفتاری کاربران و رویدادها (User Behavior Analytics)

چالشهای شکار تهدید در محیطهای چندکلودی

🚨 عدم هماهنگی بین پلتفرمها 🚨 ابزارهای امنیتی پراکنده 🚨 دادههای غیرقابل تطبیق بین CSPها 🚨 عدم دید یکپارچه در صورت نبود ابزارهای مناسب

منبع: crowdstrike