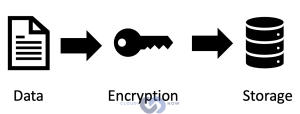

رمزنگاری ابری (Cloud Encryption) فرآیندی امنیتی برای رمزنگاری دادهها به صورت رمز ناخوانا (ciphertext) است تا از آنها در فضای ابری یا در حال انتقال بین ابرها محافظت شود. این روش یکی از مؤثرترین راهها برای حفاظت از حریم خصوصی دادهها و جلوگیری از حملات سایبری به اطلاعات حساس در حالت سکون (در حال ذخیرهسازی) یا حرکت (در حال انتقال) محسوب میشود.

رمزنگاری ابری چگونه کار میکند؟

در رمزنگاری ابری، اطلاعات متنی (plaintext) با استفاده از الگوریتمهای رمزنگاری به حالت رمز شده تبدیل میشوند که فقط با کلید رمزگشایی قابل خواندن هستند. این فرآیند برای دو وضعیت اصلی دادهها اعمال میشود:

- دادههای در حال انتقال (Data in Transit): مانند دادههایی که در اینترنت یا بین سرورها حرکت میکنند.

- دادههای در حالت سکون (Data at Rest): مانند دادههای ذخیرهشده در سرورهای ابری یا پایگاههای داده.

از پروتکل TLS (یا همان SSL) برای رمزنگاری ترافیک HTTPS استفاده میشود. کاربران مجاز پس از احراز هویت (مثلاً با احراز هویت چند مرحلهای)، دادههای رمزنگاریشده را دریافت کرده و با کلید مناسب آن را رمزگشایی میکنند.

انواع رمزنگاری در فضای ابری

رمزنگاری در فضای ابری معمولاً در دو دسته کلی قرار میگیرد:

1. رمزنگاری متقارن (Symmetric Encryption)

در این نوع، از یک کلید واحد برای رمزگذاری و رمزگشایی استفاده میشود. الگوریتمهایی مانند AES و TLS در این دسته قرار دارند.

- مزایا: سرعت بالا و مناسب برای دادههای حجیم

- معایب: اگر کلید در حین انتقال دزدیده شود، دادهها به خطر میافتند

2. رمزنگاری نامتقارن (Asymmetric Encryption)

در این نوع رمزنگاری، از یک جفت کلید عمومی و خصوصی استفاده میشود. کلید عمومی برای رمزگذاری و کلید خصوصی برای رمزگشایی است.

- مزایا: امنیت بیشتر و عدم نیاز به انتقال کلید خصوصی

- معایب: سرعت پایینتر نسبت به رمزنگاری متقارن

مزایای رمزنگاری ابری

- ✅ افزایش امنیت سایبری: دادهها حتی در صورت سرقت غیرقابل استفاده باقی میمانند

- ✅ پایبندی به قوانین و مقررات: مانند HIPAA، PCI DSS و FIPS

- ✅ کاهش ریسک افشای اطلاعات: حتی اگر دادهها سرقت شوند، در صورت رمزنگاری نیازی به گزارش رسمی نیست

- ✅ جلب اعتماد کاربران: نشاندهنده احترام به حریم خصوصی آنهاست

چرا باید ترافیک رمزنگاریشده را بازرسی کنیم؟

بر اساس گزارش Google Transparency، بیش از ۹۶٪ از ترافیک کروم رمزنگاریشده است. با این حال، زسکلر (Zscaler) گزارش داده که ۸۷٪ از حملات نیز از کانالهای رمزنگاریشده عبور میکنند. یعنی رمزنگاری اگر بدون بازرسی باشد، به نقاط کور امنیتی تبدیل میشود.

چرا سازمانها این ترافیک را بازرسی نمیکنند؟

- سختافزارهای قدیمی توان پردازش کافی ندارند

- به برخی منابع “مطمئن” مثل Google یا Microsoft اعتماد بیش از حد میشود

- برخی فروشندگان قدیمی فقط ترافیک با ریسک بالا را پیشنهاد به بازرسی میدهند

نمونه واقعی: نقض دادههای Equifax در سال ۲۰۱۸

در این حادثه، اطلاعات بیش از ۱۴۸ میلیون نفر به دلیل گواهی منقضیشده SSL و عدم رمزنگاری دادهها، به سرقت رفت. اگر دادهها بهدرستی رمزنگاری شده بودند، حتی در صورت افشای آنها، غیرقابل خواندن باقی میماندند.

چه زمانی باید دادهها را رمزنگاری کرد؟

رمزنگاری باید براساس سطح حساسیت دادهها انجام شود. برای مثال:

- سازمانهای سلامت باید مطابق HIPAA رمزنگاری کنند

- مراکز مالی باید مطابق PCI DSS عمل کنند

- سازمانهای دولتی باید از FIPS پیروی کنند

ولی واقعیت این است که رمزنگاری حداکثری بهترین راهکار برای مقابله با پیچیدگیها و تفاوتهای قوانین بین ارائهدهندگان مختلف ابری است.

راهکار مناسب برای رمزنگاری ابری چیست؟

یک راهکار ایدهآل باید دارای ویژگیهای زیر باشد:

- قابلیت بازرسی ترافیک رمزنگاریشده در لحظه

- مقیاسپذیری بالا برای مقابله با حجم زیاد دادهها

- سازگاری با فضای چندابری (multi-cloud)

- پشتیبانی از رمزنگاری متقارن و نامتقارن

نتیجهگیری

در عصر دیجیتال، رمزنگاری ابری دیگر یک انتخاب نیست، بلکه یک الزام امنیتی است. برای سازمانهایی که به دنبال خرید هاست و پیادهسازی هاست ارزان و امن هستند، رمزنگاری ابری یکی از اصلیترین مؤلفههای امنیتی محسوب میشود.

با رمزنگاری درست، حتی در صورت نفوذ، دادهها بیفایده خواهند بود. اما رمزنگاری بدون بازرسی نیز میتواند فرصت مناسبی برای مهاجمان باشد. پس رمزنگاری را با ابزارهای بازرسی مناسب و بهروز همراه کنید تا امنیت واقعی حاصل شود.

✨🔐☁️

منبع : zscaler