در این مقاله به بررسی کامل ابزار Nmap میپردازیم و نحوه استفاده از آن را برای اسکن شبکه، بررسی امنیت سرورها، تشخیص پورتهای باز و مدیریت زیرساخت شبکه آموزش میدهیم.

پیشنیازهای استفاده از Nmap

قبل از استفاده از Nmap، لازم است موارد زیر را رعایت کنید:

- نصب یک سیستمعامل لینوکسی (مانند Ubuntu، Debian، AlmaLinux) یا ویندوز.

- داشتن دسترسی root یا sudo برای اجرای دستورات با سطح دسترسی بالا.

نحوه نصب Nmap

روی Ubuntu / Debian:

sudo apt update

sudo apt install nmap

روی AlmaLinux / CentOS / Rocky Linux:

sudo dnf install nmap

بررسی نسخه نصبشده:

nmap -v

در صورتی که نسخه قدیمی باشد، پیشنهاد میشود Nmap را از سورس کد نصب کنید یا از مخازن بهروز استفاده نمایید.

Host Scanning چیست و چه کاربردی دارد؟

Host Scanning فرآیند شناسایی دستگاههای فعال در یک شبکه است. این قابلیت در بررسی وجود سیستمهای ناشناس یا دستگاههای مشکوک بسیار مفید است. همچنین به مدیر شبکه کمک میکند تا بر وضعیت IPهای شبکه نظارت داشته باشد.

مثال عملی:

sudo nmap -sn 192.168.1.0/24

این دستور با استفاده از پارامتر -sn فقط بررسی میکند که کدام میزبانها فعال هستند بدون اینکه به اسکن پورتها بپردازد. این روش برای شناسایی سریع هاستهای زنده کاربرد دارد.

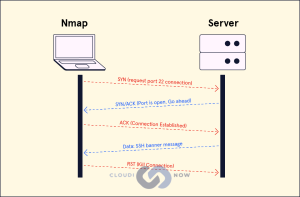

Port Scanning چیست و چرا اهمیت دارد؟

Port Scanning قلب تپنده Nmap است. این قابلیت بررسی میکند که چه پورتهایی روی دستگاه باز هستند و کدام سرویسها روی این پورتها اجرا میشوند. در فرآیند خرید هاست و بررسی امنیت هاست ارزان، اسکن پورتها برای تشخیص آسیبپذیریها حیاتی است.

دستور پایه:

sudo nmap 192.168.1.10

خروجی نمونه:

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

اسکن پیشرفته پورتها با پارامترهای ترکیبی

برای اسکن کامل با جزئیات بیشتر، میتوان از پارامترهای پیشرفته استفاده کرد:

sudo nmap -p0- -A -T4 -v 192.168.1.10

-p0-: اسکن تمام پورتها از 0 تا 65535-A: شناسایی سیستمعامل، نسخه سرویسها و انجام traceroute-T4: سرعت بالا با دقت قابل قبول-v: نمایش اطلاعات بیشتر هنگام اجرای اسکن

تشخیص سیستمعامل با Nmap

با دستور زیر میتوانید نوع سیستمعامل هدف را تشخیص دهید:

sudo nmap -O 192.168.1.10

خروجی میتواند شامل مواردی مانند زیر باشد:

OS details: Linux 3.2 - 4.9

اسکن چندین میزبان به صورت همزمان

برای اسکن چندین IP میتوانید از فرمتهای زیر استفاده کنید:

sudo nmap 192.168.1.1 192.168.1.2 192.168.1.3

sudo nmap 192.168.1.1-100

sudo nmap 192.168.1.0/24

ذخیرهسازی خروجی Nmap برای تحلیل بیشتر

برای ذخیره خروجی در فایل متنی:

sudo nmap -oN output.txt 192.168.1.10

برای خروجی XML:

sudo nmap -oX output.xml 192.168.1.10

فایلهای خروجی را میتوان به ابزارهایی مانند Zenmap، Splunk یا داشبوردهای گرافیکی وارد کرد.

استفاده از Nmap در بررسی امنیت سرورهای هاستینگ

- چه سرویسهایی روی سرور اجرا میشوند؟

- آیا پورتهای ناایمن یا غیرضروری باز هستند؟

- آیا سرور به درستی کانفیگ شده است؟

- آیا دستگاههای غیرمجاز در شبکه دیده میشوند؟

نکات تکمیلی برای حرفهای شدن با Nmap

- استفاده از اسکریپتهای NSE برای تست آسیبپذیری

- ترکیب Nmap با Wireshark برای بررسی بستهها

- زمانبندی اسکنهای دورهای با Cron

- استفاده از ابزارهای گزارشگیری تصویری مانند Nmap Online

منبع : linode