فایروال چیست؟ فایروال یک ابزار امنیتی است که ترافیک ورودی و خروجی یک شبکه را بر اساس مجموعهای از قوانین از پیش تعیینشده کنترل میکند. این دیوار دیجیتال، مانند یک نگهبان بین شبکه داخلی شما و اینترنت عمل کرده و از آن در برابر حملات هکرها، بدافزارها و دسترسیهای غیرمجاز محافظت میکند. برای آشنایی با ۷ نوع فایروال، معماری و کاربردهای واقعی آنها، در ادامه همراه ما باشید.

مفهوم فایروال چیست؟

فایروال، یک ابزار یا نرمافزار امنیتی است که ترافیک ورودی و خروجی یک شبکه را کنترل میکند. این کار بر اساس مجموعهای از قوانین از پیش تعیینشده انجام میشود. فایروال مانند یک دیوار یا سد دیجیتال عمل میکند و اجازه نمیدهد دادههای غیرمجاز، وارد شبکه یا از آن خارج شوند. مفهوم فایروال، یعنی ایجاد یک مرز امن بین شبکه داخلی (که مورد اعتماد شماست) و یک شبکه خارجی (که میتواند شامل تهدیدات امنیتی باشد) مانند اینترنت. حملات هکرها، بدافزارها و دسترسی غیرمجاز، از جمله این موارد هستند.

تاریخچه فایروال

ایده فایروال در اواخر دهه ۱۹۸۰ شکل گرفت؛ زمانی که استفاده از اینترنت رو به گسترش بود. نخستین فایروالها توسط شرکت “Digital Equipment Corporation” ساخته شدند و از نوع فیلترینگ بسته (packet-filtering) بودند. این نوع فایروال تنها بخش ابتدایی بستههای داده را بررسی میکرد تا تصمیم بگیرد دادهها اجازه عبور داشته باشند یا خیر.

در دهه ۱۹۹۰، فایروالهای پیشرفتهتری معرفی شدند. فایروالهای حالتمند (stateful) توانستند وضعیت ارتباطات فعال را پیگیری کنند. همچنین، فایروالهای لایه کاربرد (application-layer) امکان بررسی محتوای دادهها را فراهم کردند. در واقع، این پیشرفتها بهدلیل افزایش پیچیدگی حملات و نیاز به امنیت قویتر به وجود آمدند.

انواع فایروالها را بشناسید

فایروالها بر اساس روش کار و محل استفاده، به دستههای مختلفی تقسیم میشوند. البته این دو دستهبندی، میتوانند همپوشانی داشته باشند؛ مثلاً یک فایروال سختافزاری (از نظر شکل استقرار) ممکن است همزمان یک فایروال نسل جدید (از نظر روش کار) باشد یا یک فایروال ابری، معمولاً بیشترِ قابلیتهای پیشرفته بازرسی و امنیتی را در خودش دارد. در ادامه، انواع فایروال بههمراه ویژگیهای هر یک را مفصلتر توضیح میدهیم.

انواع فایروال بر اساس روش بازرسی و نسل

در جدول زیر میتوانید بررسی کنید روش بازرسی فایروال چیست و انواع آن کدام است:

| نام فایروال | روش بازرسی / ویژگی اصلی | توضیح تکمیلی |

|---|---|---|

| فایروال فیلترینگ بسته (Packet-Filtering Firewall) | بررسی بستهها بر اساس آدرس IP و پورت | سادهترین نوع فایروال؛ تصمیمگیری تنها بر اساس هدر بستهها، بدون بررسی محتوای دادهها |

| فایروال بازرسی حالتمند (Stateful Inspection Firewall) | بررسی وضعیت اتصال (Connection State) | نگهداری جدول وضعیت اتصالات و بررسی اعتبار بستهها نسبت به وضعیت اتصال |

| فایروال لایه کاربرد / پراکسی فایروال (Application-Layer Firewall / Proxy Firewall) | بازرسی تا لایه کاربرد (Application Layer) | بررسی ترافیک تا سطح برنامه و کنترل پروتکلها و محتوای پیامها؛ شناسایی حملات پیچیده، مثل SQL Injection |

| فایروال نسل جدید (Next-Generation Firewall – NGFW) | ترکیبی: Stateful + Deep Packet Inspection + کنترل برنامهها | فایروال پیشرفته با شناسایی تهدیدات، مدیریت برنامهها و امکانات امنیتی پیشرفته |

اما مزایا و معایب هریک از فایروالها به شرح زیر هستند:

فایروال فیلترینگ بسته

این نوع فایروال، سادهترین نسل فایروالهاست که فقط به بررسی اطلاعات ابتدایی بستهها مانند آدرس IP پورت و پروتکل میپردازد. از مزایای آن میتوان به سرعت بالا، سبکبودن و مناسببودن برای شبکههای کوچک اشاره کرد. با این حال، بزرگترین محدودیتش این است که توانایی بررسی محتوای دادهها را ندارد و در برابر حملات پیچیده و تهدیدات سطح بالاتر کارایی چندانی ندارد.

فایروال بازرسی حالتمند

این فایروال علاوهبر بررسی بستهها، وضعیت و ارتباطات شبکه را هم دنبال میکند و برای هر اتصال یک جدول وضعیت ایجاد میکند. این ویژگی باعث میشود امنیت بیشتری نسبت به فیلترینگ ساده داشته باشد و بتواند بسیاری از حملات متداول شبکهای را شناسایی کند. با این حال، مصرف منابع بیشتری دارد و پیکربندی آن برای مدیران شبکه پیچیدهتر است.

فایروال لایه کاربرد یا پراکسی

این فایروال، ترافیک را تا سطح لایه کاربرد بررسی میکند؛ بههمین دلیل، میتواند پروتکلها و محتوای پیامها را کنترل و حملات پیشرفته یا حملات وب را شناسایی کند. دقت بالا و توانایی کنترل برنامهها از مزایای آن است، اما سرعت کمتری نسبت به نسلهای قبلی دارد و به منابع سختافزاری و نرمافزاری بیشتری نیازمند است.

فایروال نسل جدید

اما Firewall نسل جدید، ترکیبی از قابلیتهای نسلهای قبلی بههمراه فناوریهای پیشرفته، مانند بازرسی عمیق بستهها (DPI)، شناسایی تهدیدات نوین، کنترل برنامهها و امکانات گزارشگیری جامع هستند. این فایروالها بالاترین سطح امنیت را ارائه میدهند و برای سازمانهای بزرگ و محیطهای پیچیده مناسباند. با اینحال، هزینه بالای خرید و نگهداری، نیاز به تخصص در مدیریت و پیچیدگی در پیادهسازی، از چالشهای آنها محسوب میشود.

انواع فایروال بر اساس مدل استقرار

فایروالها بر اساس محل استفاده نیز تقسیم میشوند که در جدول زیر میتوانید انواع و مفهوم فایروال دسته دوم را ملاحظه کنید:

| نام فایروال | مدل استقرار | توضیح تکمیلی |

|---|---|---|

| فایروال سختافزاری (Hardware Firewall) | دستگاه فیزیکی | یک تجهیز مستقل است که بین شبکه داخلی و اینترنت نصب میشود و وظیفه کنترل و فیلتر ترافیک شبکه را دارد. معمولاً در سازمانها و شبکههای بزرگ استفاده میشود و میتواند امکانات NGFW را هم شامل شود. |

| فایروال نرمافزاری (Software Firewall) | برنامه نرمافزاری | بهصورت نرمافزار روی سیستمعامل سرورها یا کامپیوترها نصب میشود. برای کاربران شخصی یا شبکههای کوچک کاربرد دارد و کنترل ترافیک در سطح سیستم یا سرور را انجام میدهد. |

| فایروال ابری (Cloud Firewall) | سرویس مبتنی بر ابر | توسط ارائهدهندگان خدمات ابری مدیریت و ارائه میشود. بدون نیاز به سختافزار محلی، امنیت شبکه را تضمین میکند و قابلیت مقیاسپذیری بالایی دارد. مناسب سازمانهای دارای کارمندان دورکار یا چند شعبه است. |

اما مزایا و معایب دسته دوم از انواع فایروال چیست:

فایروال سختافزاری

مزیت اصلی فایروال سختافزاری، عملکرد بالا، امنیت پایدار و عدم وابستگی به سیستمعاملهای داخلی است. همچنین میتواند حجم زیادی از ترافیک را بدون کندی بررسی کند. با این حال، هزینه خرید و نگهداری آن بالاتر است و برای پیکربندی و مدیریت به تخصص بیشتری نیاز دارد.

فایروال نرمافزاری

مزیت اصلی فایروال نرمافزاری را میتوان انعطافپذیری بالا، سهولت نصب و هزینه کمتر نسبت به مدل سختافزاری دانست. همچنین برای کاربران خانگی یا شبکههای کوچک بسیار مناسب است. با این حال، به منابع سیستم مانند CPU و RAM وابسته است و ممکن است عملکرد کلی دستگاه را کمی کاهش دهد.

فایروال ابری

فایروال ابری بهصورت یک سرویس آنلاین ارائه میشود و مزیت اصلی آن، عدم نیاز به سختافزار یا نصب نرمافزار روی دستگاههاست و میتواند بهراحتی برای مقیاسهای بزرگ و شبکههای توزیعشده استفاده شود. همچنین مدیریت و بهروزرسانی آن توسط ارائهدهنده انجام میشود که باعث صرفهجویی در زمان و هزینه نگهداری میگردد. نقطهضعف آن، وابستگی به اینترنت و سرویسدهنده است؛ بهطوری که در صورت قطعی ارتباط یا مشکلات امنیتی در زیرساخت ابری، شبکه سازمان نیز آسیبپذیر میشود.

فراتر از فایروال سنتی؛ آشنایی با FWaaS و معماری SASE

فایروال بهعنوان سرویس (FWaaS)، در واقع همان نسخه پیشرفته و مدرن فایروالهای ابری است. در این مدل، فایروال دیگر روی یک دستگاه یا یک شبکه محدود نصب نمیشود، بلکه همه چیز از طریق ابر ارائه میشود؛ یعنی تمام کاربران، حتی اگر در شعب مختلف یا بهصورت دورکار باشند، میتوانند از یک فایروال مرکزی و یکپارچه استفاده کنند. این روش، باعث میشود امنیت در همه جای سازمان یکسان و بدون محدودیت جغرافیایی باشد.

از سوی دیگر، معماری SASE یک چارچوب جدید است که هم سرویسهای شبکه مثل SD-WAN و هم سرویسهای امنیتی مثل FWaaS و دسترسی مبتنی بر Zero Trust را در یک پلتفرم ابری ترکیب میکند. در این معماری، امنیت فقط در یک نقطه مرکزی (مثل دیتاسنتر) قرار ندارد، بلکه به هویت کاربر و دستگاه وابسته است؛ یعنی چه کارمند در دفتر باشد، چه در خانه یا حتی در سفر، همان سطح امنیت را تجربه میکند.

معماری و اصول عملکرد فایروال چگونه است؟

در ادامه تعریف ساده فایروال، به بخش معماری آن میرسیم؛ یعنی روش و مکان قرارگیری فایروال در شبکه، که تعیین میکند دادهها چگونه بررسی و کنترل شوند. در اینجا مهمترین مدلها را با مثال به شما معرفی کنیم تا فهم آنها راحتتر باشد:

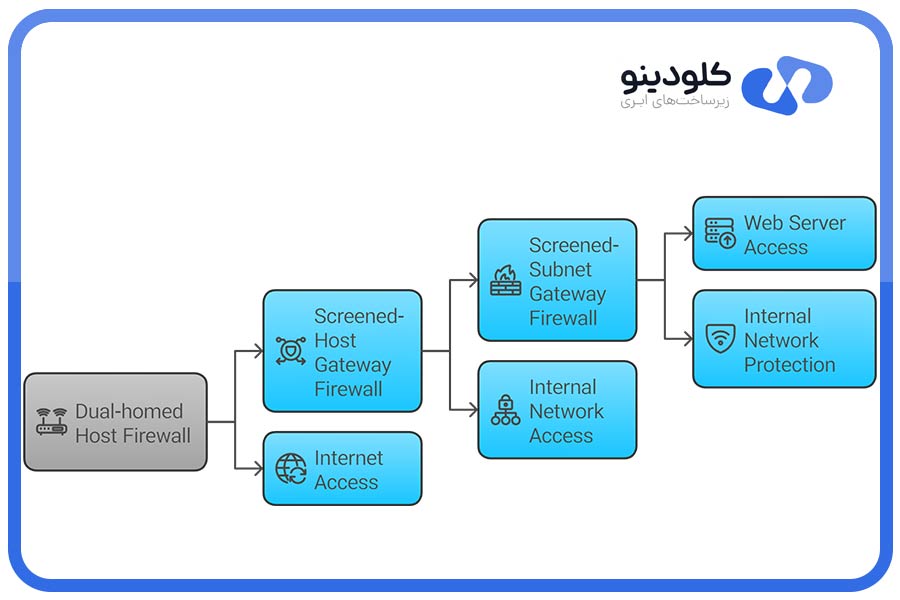

Dual-homed Host فایروال چیست؟

فرض کنید در یک شرکت کوچک، یک کامپیوتر مخصوص دارید که به دو شبکه وصل است؛ یکی به اینترنت و یکی به شبکه داخلی دفتر. این کامپیوتر بهعنوان فایروال عمل میکند و تمام اطلاعاتی که از اینترنت وارد میشود یا از شبکه داخلی خارج میشود، ابتدا از این دستگاه عبور میکند. پس اگر کارمندی بخواهد به یک سایت غیرمجاز دسترسی پیدا کند، فایروالِ روی این دستگاه مانع میشود. اگر هم بدافزاری از اینترنت بخواهد وارد شبکه داخلی شود، باز هم جلوی آن را میگیرد.

Screened-Host Gateway فایروال چگونه عمل میکند؟

یک شرکت، روتر فایروال (Screening Router Firewall) در ورودی شبکه خود دارد که جلوی ورود ترافیک ناخواسته را میگیرد. بعد از آن، یک سرور امن (Bastion Host) دارد که در پشت این روتر فایروال قرار میگیرد و مسئول بررسی دقیقتر است. پس وقتی یک کارمند بخواهد از اینترنت به یک برنامه داخلی دسترسی داشته باشد، روتر ابتدا بررسی میکند که آیا این درخواست از یک آدرس مجاز است یا نه، سپس سرور امن بررسی میکند که آیا درخواست معتبر است یا شامل ویروس یا رفتار مشکوک میشود. خلاصه مطلب اینکه، این دو لایه امنیتی باعث میشوند احتمال نفوذ به حداقل برسد.

Screened-Subnet Gateway فایروال چه ویژگی دارد؟

یک بانک بزرگ، برای اینکه هم وبسایت بانک به مشتریان بیرونی سرویس دهد و هم سیستمهای داخلی بانک کاملاً امن بمانند، از این معماری استفاده میکند. بانک یک بخش جداگانه (DMZ) ایجاد میکند که وبسرورها و سرورهای خدمات آنلاین مثل اینترنتبانکداری در آن قرار دارند. این بخش DMZ از طریق فایروال به اینترنت وصل است، اما از شبکه داخلی بانک جدا شده است.

اگر یک هکر بتواند به سرور وبسایت نفوذ کند، باز هم نمیتواند مستقیماً به اطلاعات داخلی بانک دسترسی داشته باشد؛ چون آن بخش کاملاً محافظت شده است.

فایروال چگونه کار میکند؟

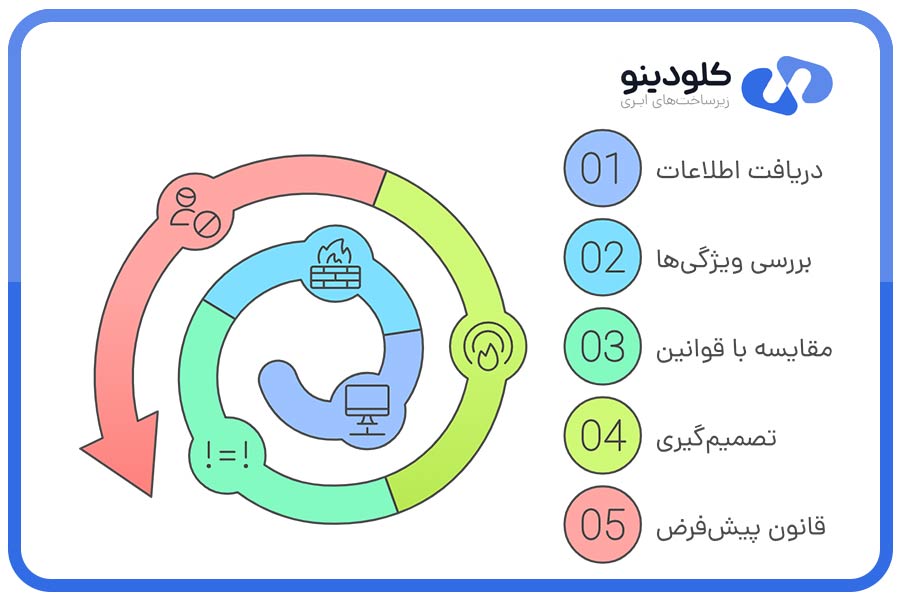

مفهوم فایروال را مثل یک دروازهبان هوشمند بین شبکه شما و اینترنت در نظر بگیرید. این کار بر اساس مجموعهای از قوانین از پیش تعریفشده انجام میشود. به زبان ساده، فایروال مانند لیستی از «مجوزها» و «ممنوعیتها» عمل میکند. بیایید با مراحل کار آن آشنا شویم:

- دریافت اطلاعات: وقتی دادهای از اینترنت یا شبکه داخلی ارسال میشود، ابتدا به فایروال میرسد.

- بررسی ویژگیها (Inspection): فایروال اطلاعات پایهای بسته را بررسی میکند (مثلاً از کجا آمده، به کجا میرود و از چه مسیری استفاده میکند).

- مقایسه با قوانین (Rule Matching): این داده با لیست قوانین فایروال تطبیق داده میشود.

- تصمیمگیری (Action): اگر در لیست «مجوزها» باشد، عبور میکند؛ اگر در لیست «ممنوعیتها» باشد، متوقف یا حذف میشود.

- قانون پیشفرض (Default Action): اگر هیچ قانونی برای آن پیدا نشود، معمولاً فایروال آن را مسدود میکند تا امنیت حفظ شود.

با کاربردهای واقعی Firewall آشنا شوید

فکر میکنید نقش فایروال چیست و در چه محیطهایی به کار میرود؟

- شبکههای خانگی: روترهای خانگی یک فایروال سختافزاری دارند که تمام دستگاههای داخل خانه، مثل کامپیوتر، موبایل و تلویزیونهای هوشمند را در برابر تهدیدهای اینترنتی محافظت میکنند.

- شبکههای شرکتی: شرکتها از ترکیب فایروالهای سختافزاری و نرمافزاری استفاده میکنند. یک فایروال اصلی، کل شبکه شرکت را از اینترنت محافظت میکند و فایروالهای داخلی جلوی گسترش ویروسها و بدافزارها را در بخشهای مختلف شرکت یا سرورهای حساس میگیرند.

- دیتاسنترها: در مراکز داده، فایروالها برای ایجاد بخشهایی مانند DMZ استفاده میشوند که سرورهای عمومی (مثل وبسایت) در آن قرار میگیرند و دسترسی به بخشهای داخلی شبکه کنترل میشود.

- محیطهای ابری: با رشد زیرساختهای ابری، فایروالهای ابری برای محافظت از سرورها، برنامهها و دادههای ذخیرهشده در فضای ابری استفاده میشوند.

مراحل پیکربندی و قوانین (Firewall Rules)

پیکربندی در تعریف ساده فایروال، یعنی تعیین قوانینی که مشخص میکنند کدام اطلاعات اجازه ورود یا خروج از شبکه را دارند و کدام نباید عبور کنند. برای این کار باید مراحل زیر را طی کنید:

- تعریف قوانین امنیتی؛

- ایجاد فهرست قوانین (شامل اجازهدادن یا مسدودکردن دادهها، مبدا و مقصد دادهها، نوع ارتباط)

- مرتبکردن قوانین؛

- آزمایش و بررسی.

فرض کنید شما یک شرکت کوچک دارید و میخواهید از شبکه داخلی خود محافظت کنید. خب؛ محدودیتهای شما در مورد قوانین فایروال چیست؟

- اجازه دهید همه کارکنان بتوانند به اینترنت دسترسی داشته باشند (مثلاً وبگردی کنند)؛

- فقط سرور ایمیل شرکت اجازه دارد از طریق پورت مخصوص ایمیل، پیام ارسال کند؛

- هیچ کس نباید از بیرون شبکه به کامپیوترهای داخلی دسترسی پیدا کند؛

- همه ارتباطهای غیرمجاز باید مسدود شوند.

برای این کار، شما باید قوانین زیر را تنظیم کنید:

- قانون اول: اجازه عبور ترافیک خروجی با پروتکل HTTP و HTTPS (پورتهای ۸۰ و ۴۴۳) از همه دستگاههای داخلی به اینترنت؛

- قانون دوم: اجازه عبور ترافیک خروجی ایمیل، فقط از سرور ایمیل روی پورت ۲۵ یا ۵۸۷.

- قانون سوم: مسدودکردن هرگونه ترافیک ورودی از اینترنت به شبکه داخلی، به جز موارد خاص.

- قانون چهارم: مسدودکردن همه ترافیکهای باقیمانده که با قوانین قبلی مطابقت ندارند.

با این پیکربندی، فایروال بهطور خودکار همه دادهها را بررسی میکند و فقط به ترافیک مجاز اجازه عبور میدهد. اگر فردی تلاش کند از بیرون وارد شبکه شود یا ترافیکی بهشکل غیرمجاز ارسال شود، فایروال جلوی آن را میگیرد.

آینده فایروالها AI-powered و فایروال توزیعشده

پیشرفتهای فناوری، بهخصوص در زمینه هوش مصنوعی و رایانش ابری، شکل آینده فایروالها را تعیین میکنند. هوش مصنوعی و یادگیری ماشین، به فایروالها اضافه میشوند تا عملکرد آنها را بهتر کنند. این فایروالها میتوانند الگوهای ترافیک شبکه را تحلیل و در لحظه، مشکلات و تهدیدات جدید را شناسایی کنند؛ حتی قوانین خود را بهصورت خودکار بهروزرسانی کنند تا با تهدیدات جدید سازگار شوند.

این را هم بدانید که با گسترش خدمات ابری و کار از راه دور، فقط داشتن یک فایروال مرکزی کافی نیست. در فایروالهای توزیعشده، هر کدام بهصورت نرمافزار روی هر دستگاه یا سرور نصب میشوند تا هر بخش از شبکه بهطور جداگانه محافظت شود. این کار امنیت هر بخش را بهصورت مستقل بالا میبرد.

دیگر متوجه شدهاید که فایروال چیست و چه نقش حیاتی در محافظت از دادهها و شبکهها ایفا میکند. با توجه به تهدیدهای روزافزون سایبری، استفاده مناسب و تنظیم دقیق قوانین آن، کلید امنیت و آرامش خاطر در فضای دیجیتال است. چه برای کاربران خانگی و چه برای سازمانهای بزرگ، شناخت و بهکارگیری درست فایروال میتواند تفاوت بزرگی در حفظ امنیت اطلاعات ایجاد کند. البته به یاد داشته باشید فایروال، تنها یکی از ابزارهای امنیتی است و بهتر است در کنار آن از روشها و فناوریهای دیگر هم استفاده کنید تا امنیت شما کاملتر و مطمئنتر باشد.

آیا Firewall میتواند جلوی حملات داخلی را هم بگیرد؟

فایروالها معمولاً برای کنترل ترافیک بین شبکه داخلی و خارجی طراحی شدهاند، اما با تنظیمات پیشرفته و معماری مناسب، میتوانید ترافیک داخل شبکه را هم کنترل و بخشبندی کنید تا جلوی فعالیتهای مخرب داخلی گرفته شود.

آیا استفاده از فایروال، باعث کاهش سرعت اینترنت میشود؟

معمولاً بهخاطر طراحی بهینه و سختافزارهای قوی، تاثیر قابل توجهی روی سرعت اینترنت ندارند؛ البته فایروالهای پیشرفتهتر که بازرسی عمیق انجام میدهند، ممکن است کمی سرعت را کاهش دهند.

آیا فایروال میتواند جلوی ارسال ناخواسته اطلاعات از کامپیوتر ما به اینترنت را بگیرد؟

بله! فایروالهای نرمافزاری روی دستگاهها میتوانند برنامهها و اتصالهای خروجی را کنترل کنند و جلوی ارسال اطلاعات بدون اجازه را بگیرند که این ویژگی برای جلوگیری از بدافزارها و جاسوسی بسیار مهم است.

آیا میتوان چند فایروال را بهصورت همزمان در یک شبکه استفاده کرد؟

بله! شبکههای بزرگ و سازمانی، از چند لایه فایروال استفاده میکنند. هر لایه، مسئول بخش خاصی از شبکه است تا امنیت چند مرحلهای و محافظت بهتر ایجاد شود.